2022年8月10日,思科证实,Yanluowang网勒索软件团伙在5月下旬就闯入了其公司网络,这个团伙威胁要在网上泄露窃取的文件,凭此勒索思科。

该公司透露,攻击者只能从与一名中招员工的帐户相关联的Box文件夹中收集和窃取非敏感数据。

思科发言人称:“2022 年5月下旬思科的公司网络上遭遇了一起安全事件,我们立即采取了行动,遏制和清除不法分子。”

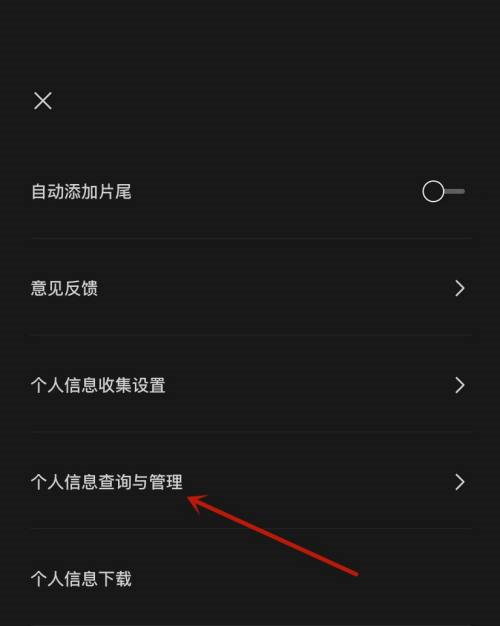

(相关资料图)

(相关资料图)

“思科未发现此事件对我们的业务造成任何影响,包括思科产品或服务、敏感的客户数据或敏感的员工信息、知识产权或供应链运营。8月10日,这伙不法分子将这次安全事件中的文件列表发布到了暗网上。我们还采取了另外的措施来保护系统,并共享技术细节,以帮助保护更广泛的安全社区。”

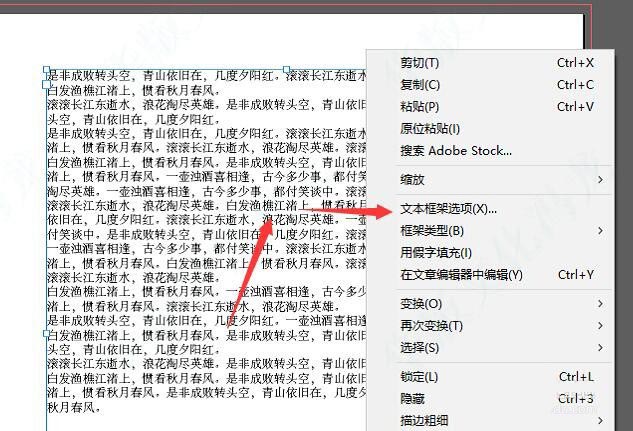

Yanluowang发给思科的邮件:

被盗的员工登录信息被用于闯入思科网络

Yanluowang攻击者在劫持这名员工的个人Google帐户(含有从浏览器同步而来的登录信息)后,使用该员工被盗的登录信息闯入了思科的网络。

攻击者利用多因素身份验证(MFA)疲劳和一系列错综复杂的语音网络钓鱼攻击,成功诱使思科的这名员工接受了MFA推送通知。Yanluowang团伙冒充多家受信赖的支持组织,发动了这一系列攻击。

攻击者最终诱骗受害者接受了其中一则MFA通知,并获得了访问该目标用户的VPN的权限。

Yanluowang团伙一旦在思科的公司网络上站稳了脚跟,就横向移动到思杰服务器和域控制器。

思科Talos声称:“攻击者进入了思杰环境,非法闯入了一系列思杰服务器,最终获得了访问域控制器的特权。”

在获得域管理员权限后,攻击者使用域枚举工具(比如ntdsutil、adfind和secretsdump)来收集更多信息,并将一系列有效载荷植入到了受感染的系统上,包括一个后门。

最终,思科检测到了这伙攻击者,将他们从其环境中驱逐出去,但攻击者在接下来几周继续企图获取访问权限。

思科Talos补充道:“在获得初始访问权限后,威胁分子实施了各种活动,企图保持访问权,最大限度地减少犯罪证据,并提高对环境中其他系统的访问级别。”

“威胁分子已从环境中被成功地移除,但依然表现出了持久性,在攻击后的几周内屡次企图重新获得访问权限,但是这些企图均未得逞。”

黑客声称从思科窃取了数据

上周,攻击思科的这伙威胁分子通过电子邮件向外媒BleepingComputer发来了一份目录,目录列出了据称在攻击期间窃取的文件。

威胁分子声称窃取了2.75GB的数据,包括大约3100个文件。其中许多文件是保密协议、数据转储内容和工程技术图纸。

威胁分子还向BleepingComputer发来了一份在攻击中窃取的已经过编辑的保密协议文件,作为攻击的证据,并“暗示”他们已闯入了思科的网络,并泄露了文件。

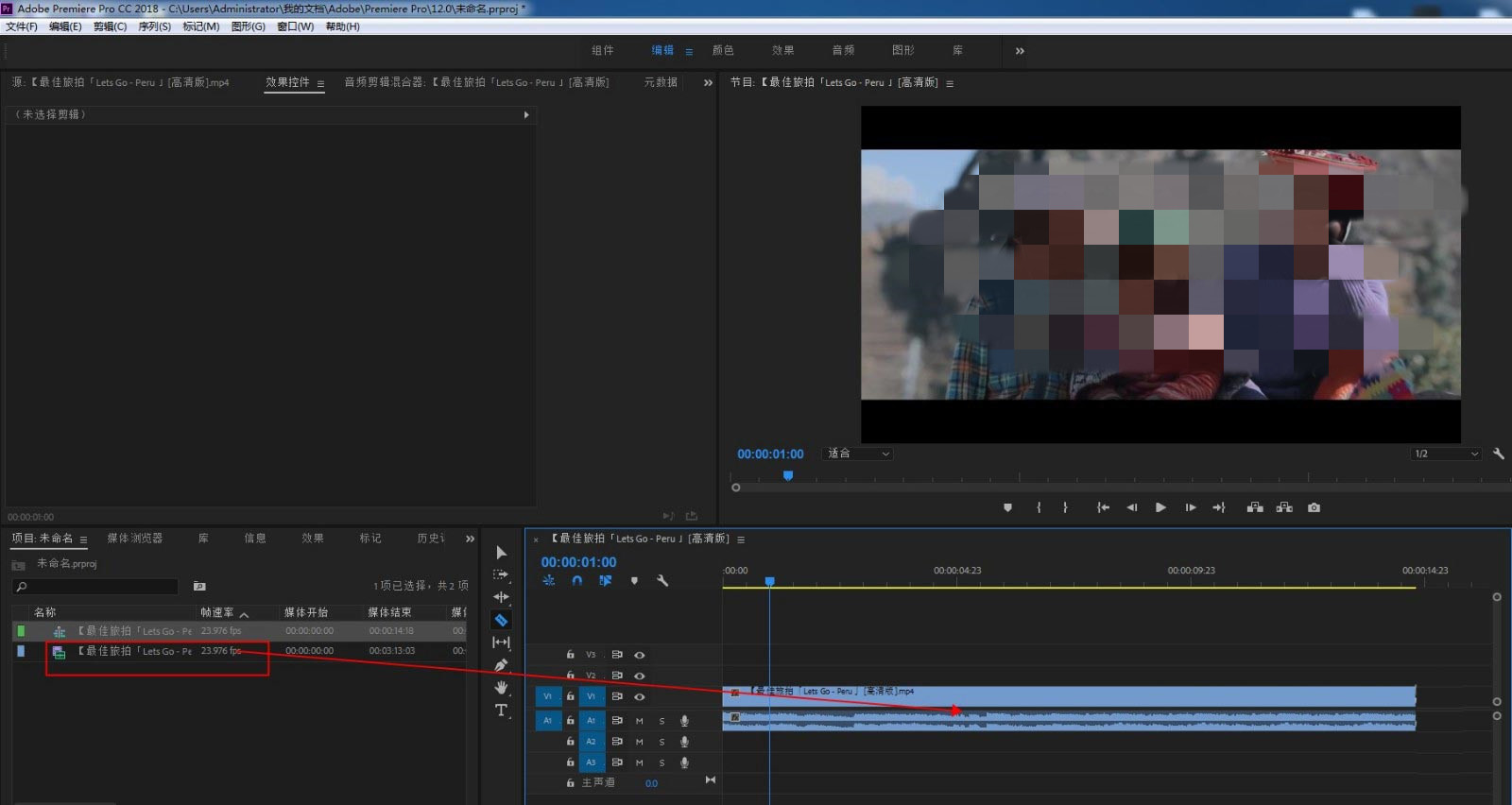

证明思科遭到攻击的文件:

今天,这个勒索团伙在其数据泄露网站上宣布了攻击思科的新闻,还发布了之前发给 BleepingComputer 的同一份目录列表。

勒索软件未部署在思科的系统上

思科还表示,尽管Yanluowang团伙以加密受害者的文件而臭名昭著,但它在攻击过程中没有发现勒索软件有效载荷的证据。

思科Talos在周三发表的另一篇博文中补充道:“虽然我们在这次攻击中没有看到勒索软件部署,但对方采用的策略、技术和程序(TTP)与‘勒索软件前活动’相一致,勒索软件前活动是在受害者环境中部署勒索软件前夕通常能看到的活动。”

“我们评估后有比较大的把握认为,实施这次攻击的是之前被认为是初始访问代理(IAB)的攻击者,这伙攻击者与UNC2447网络犯罪团伙、Lapsus$威胁分子团伙和Yanluowang勒索软件运营组织有关。”

关键词: 思科遭到黑客攻击2.8GB 数据被窃取 勒索软件

营业执照公示信息

营业执照公示信息