尽管跨链桥协议Nomad的受损规模(1.9亿美元)相对并不突出,但这起安全事故,因其攻击者规模之众、情节之曲折,已被广泛视为「加密史上最混乱的黑客攻击事件」。

01

(相关资料图)

(相关资料图)

攻击事件始末

北京时间8月2日凌晨,跨链桥Nomad遭受攻击,价值约1.9亿美元的加密货币被大量攻击者非法获取。

原因在于其副本合约存在致命缺陷,在一次常规升级中开发者错误将零哈希标记为有效根,使得在 Nomad 上任何人都可以复制已存在的交易并更改地址再次提交。超过一千名攻击者利用这一点,在数个小时内,官方无法做出任何反制行动之时,将Nomad跨链桥上资产耗尽。

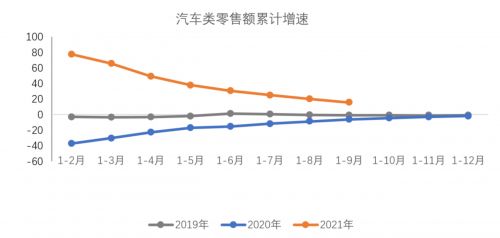

图片来自DeFilama

Nomad官方在较晚的时间发布了公告,声称给指定地址归还90%以上非法所得的地址将被视为「白帽」,不会追究其法律责任。但根据币追Bitrace团队统计,截至目前,仅有不到价值四千万美金的被盗资产被归还。

图片来自币追Bitrace团队

02

实名「打劫」?

Nomad官方公告同样指出,这批攻击者中的88%都属于「追随者」,也即即兴地、未加任何掩饰便跟风参与作恶的地址。

而根据币追Bitrace团队的挖掘,我们发现这些地址也具备诸多共同点:

以太坊域名。在所有攻击者地址清单中,我们找到了至少251个.ETHNFT,其中有许多关键词能够直接在推特等Web2平台上直接搜索到对应用户;

中心化机构交互。大部分地址都直接或间接与各类中心化交易所有资金关联;

地址历史。诸多追随者的地址及其关联地址普遍具备较高的地址年龄,在链上保持着漫长而丰富的交互记录,且具备相当数量的各类代币,以及以太坊同构链使用痕迹。

以上特点都表明参与本次事件的多数攻击者并非经过精心策划,称这次攻击事件为「实名打劫」,丝毫不为过。

03

DID地址画像分析

简而言之,尽管加密货币地址具备高度的匿名性,但借助DID地址画像分析技术与OSINT开源网络情报搜集工作,Bitrace安全团队依然能够从资金追溯的角度建立起多维度的地址身份画像,进而为每个区块链地址的威胁程度做出判断。

其现实意义在于,协助各类场景建立安全防御中对地址风险的评估体系,也即:

为Defi项目提供建立用户风控和评级机制的数据源;

为区块链市场金融提供投资者分析;

为DApp提供威胁情报以防范链上攻击;

为区块链钱包的用户提供风险识别能力;

对于普通用户或者白帽分析人员, 也可以借助情报分析工具进行风险自查或追踪。

这里仍然以Nomad事件为例,币追Bitrace团队在针对攻击者进行DID地址画像分析过程中,挖掘出了一例典型:0x5701。该地址及其关联的其他一百个以上地址,在本次事件中非法获取了价值超过80000美元的加密货币,我们发现:

0x5701本身就已经被Hopprotocol标记为「女巫攻击者」;

0x5701高频率使用Disperse[.]app向其他地址输送代币,包括本次Nomad事件,该地址在发起首次攻击并获利后,将赃物兑换为eth平均分发给了其他102个地址,并由这批地址继续发起攻击,其中33个子地址成功实现非法获利;

这批地址具备高度雷同的地址画像,包括交互习惯、地址年龄、协议偏好、地址余额等。

上述三个维度的特征已经足够说明该组地址背后是一位典型的「羊毛党」,即使没有参与针对Nomad的攻击,本身就已经具备相当高的威胁性。

这个案例也表明,DeFi协议如果根据威胁情报,建立用户风控和评级机制,将能有效减少潜在的链上攻击,个人用户也能通过风险自测,避免因黑灰资金不慎关联而无辜陷入案件。

关键词: Nomad被盗1.9亿美元 究竟是哪些人在实名打劫

营业执照公示信息

营业执照公示信息